OpenLDAPは、ライトウェイトディレクトリアクセスプロトコル(LDAP)のソフトウェア実装です。 OpenLDAPは、OpenLDAPパブリックライセンスと呼ばれる独自のBSDスタイルのライセンスが付属する無料のオープンソースソフトウェアです。 そのコマンドラインドライブLDAPソフトウェアは、CentOS、Ubuntu、Debian、SUSEなどのほとんどのLinuxディストリビューションで利用できます。 OpenLDAPは、LDAPサーバー用の完全なソフトウェアスイートであり、SLAPD(スタンドアロンLDAPデーモン)、SLURPD(スタンドアロンLDAP更新レプリケーションデーモン)、およびLDAPサーバーを管理するためのいくつかのユーティリティとツールが含まれています。 OpenLDAPは高度にカスタマイズ可能なLDAPサーバーであり、すべての主要なコンピューティングプラットフォームをサポートします。

LDAPアカウントマネージャーまたはLAMは、LDAPサーバーに保存されているユーザー、グループ、およびDHCP設定を管理するためのPHPで記述されたWebアプリケーションです。 LAMは、WebブラウザからLDAPサーバーを管理する簡単な方法を提供します。 LAMは、LDAPデータを管理するための技術的なバックグラウンドがほとんどない人向けに設計されています。 LAMには、無料のLiteバージョンと商用ライセンスバージョンの2つのバージョンがあります。

このガイドでは、Ubuntu22.04サーバーでOpenLDAPおよびLDAPアカウントマネージャーを使用してLDAPサーバーをセットアップする方法について説明します。 このガイドでは、LDAPユーザーを設定する方法と、OpenLDAPサーバーを管理するためのLDAPアカウントマネージャーを設定する方法についても説明します。

前提条件

このガイドを開始する前に、次の前提条件が必要です。

- Ubuntu22.04サーバー

- root/管理者権限を持つroot以外のユーザー。

FQDN(完全修飾ドメイン名)の設定

OpenLDAPサーバーのインストールを開始する前に、OpenLDAPサーバーのFQDN(完全修飾ドメイン名)構成が正しいことを確認する必要があります。 このデモでは、サーバーのホスト名を使用してOpenLDAPサーバーをセットアップします。LDAP“とドメイン”localdomain.com“、およびIPアドレス”192.168.5.25“。

以下のコマンドを実行して、FQDNを「ldap.localdomain.com」に設定します。

sudo hostnamectl set-hostname ldap.localdomain.com

構成ファイルを編集します “/ etc / hosts” 次のコマンドを使用します。

sudo nano /etc/hosts

以下の設定をファイルに追加します。 のフォーマット “/ etc / hosts” こちらのファイルは「サーバー-IPfqdnホスト名“。

192.168.5.25 ldap.localdomain.com ldap

完了したら、ファイルを保存して閉じます。

最後に、以下のコマンドを実行して、LDAPサーバーのFQDNを確認および確認します。 このデモでは、「ldap.localdomain.com“。また、ホスト名にpingを実行しようとすると”LDAP“、サーバーのIPアドレスから応答を取得する必要があります”192.168.5.25“ローカルホストの代わりに。

sudo hostname -f

ping ldap

OpenLDAPパッケージのインストール

正しいFQDNを取得したら、Ubuntuリポジトリにデフォルトで利用可能なOpenLDAPパッケージをインストールします。

パッケージのインストールを開始する前に、以下のaptコマンドを実行して、Ubuntuシステムリポジトリを更新および更新します。

sudo apt update

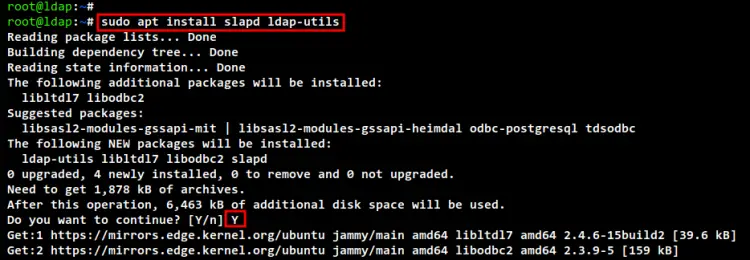

次に、次のコマンドを使用してOpenLDAPパッケージをインストールします。 入力 Y インストールを確認してを押します 入力、インストールが開始されます。

sudo apt install slapd ldap-utils

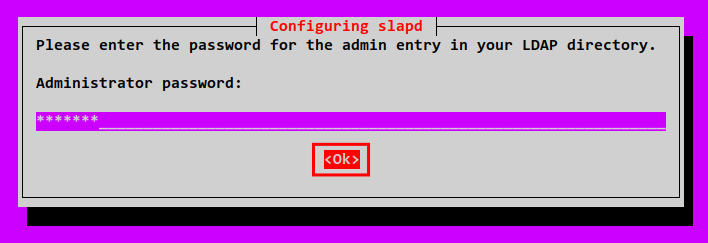

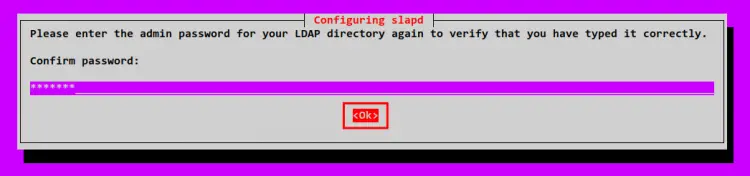

OpenLDAPパッケージのインストール中に、OpenLDAPの管理者パスワードを設定するように求められます。 OpenLDAP管理者ユーザーの強力なパスワードを入力し、「わかった“、パスワードを繰り返します。これでOpenLDAPのインストールが完了します。

OpenLDAPサーバーの設定

OpenLDAPサーバーの設定を開始するには、次のコマンドを実行します。 このコマンドは、メインのOpenLDAPパッケージ「slapd」を再構成し、いくつかの基本的なOpenLDAP構成の入力を求められます。

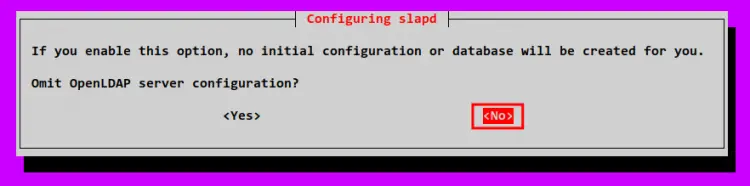

sudo dpkg-reconfigure slapd

「OpenLDAPサーバー構成を省略しますか?“、 選択する “いいえ“。これにより、OpenLDAPサーバーが新しい構成ファイルと新しいデータベースでセットアップされます。

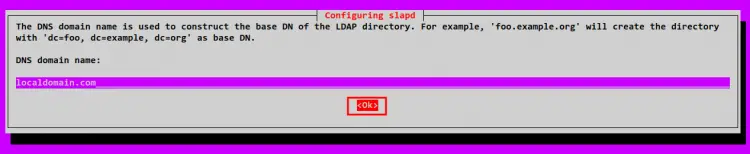

OpenLDAPインストールのドメイン名を入力し、「Ok“。このドメイン名は、OpenLDAPサーバーのDN(識別名)として使用されます。このデモでは、ドメイン名は”localdomain.com“、だからDNが来る”dc = localdomain、dc = com“。

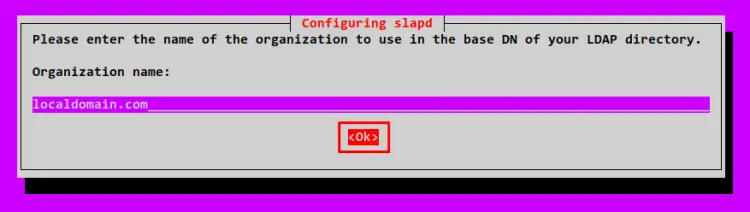

内部で使用される組織名を入力します DN。 このためにドメインを使用できますが、別の名前を使用することもできます。

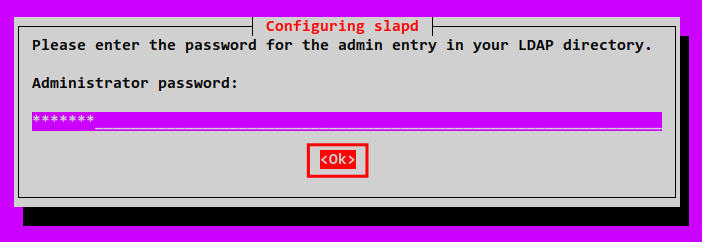

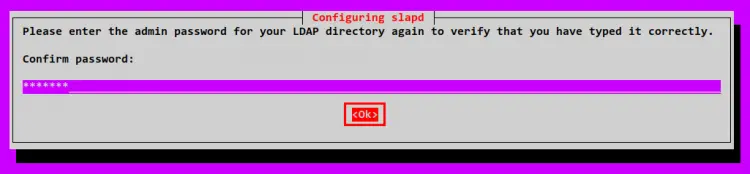

次に、OpenLDAPサーバーの管理者パスワードを入力し、パスワードを繰り返します。 また、パスワードが正しいことを確認してください。

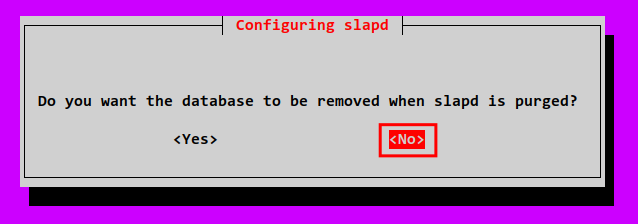

古いデータベースを削除するように求められたら、[いいえ“。

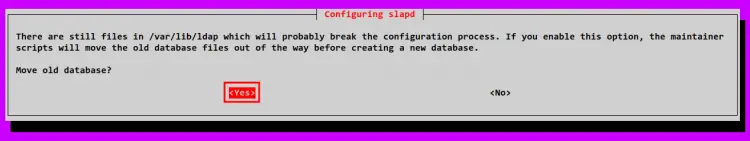

次に「はい“古いOpenLDAPデータベースを移動すると、OpenLDAPの設定が完了します。

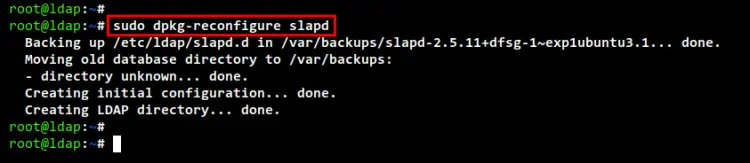

以下は、OpenLDAP設定が完了したときの出力です。

“を再構成した後平手打ち「パッケージ、設定ファイルを編集してください」/etc/ldap/ldap.conf“以下のコマンドを使用します。広告

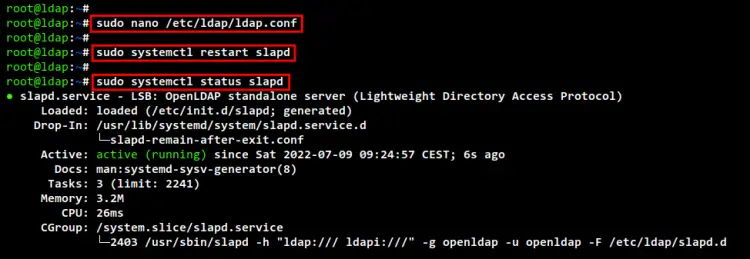

sudo nano /etc/ldap/ldap.conf

「BASE」と「URI」の行のコメントを解除し、OpenLDAPサーバーのドメイン名を入力します。 このデモでは、「ベース” ここは “dc = localdomain、dc = com” そしてその “URI「OpenLDAPサーバーの場合は」ldap://ldap.localdomain.com“。

BASE dc=localdomain,dc=com

URI ldap://ldap.localdomain.com

完了したら、ファイルを保存して閉じます。

次に、以下のコマンドを実行して、「slapd」OpenLDAPサービスを再起動し、OpenLDAPサーバーに新しい変更を適用します。 OpenLDAPサーバーは現在ベースDNで実行されています”dc = localdomain、dc = com“。

sudo systemctl restart slapd

sudo systemctl status slapd

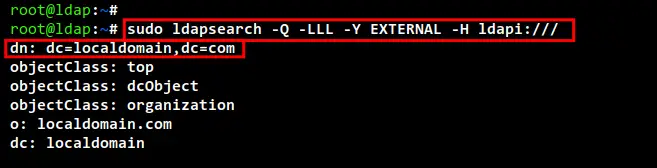

最後に、次のコマンドを実行して、OpenLDAPの基本構成を確認および確認します。 OpenLDAPサーバーのベースDNを「dc = localdomain、dc = com“。

sudo ldapsearch -Q -LLL -Y EXTERNAL -H ldapi:///

ベースグループの設定

OpenLDAPサーバーのベースDN(識別名)を構成した後、OpenLDAPユーザーの新しいベースグループを作成します。 このデモでは、2つの異なる基本グループを作成します。ユーザーを保存するための「People」という名前のグループと、OpenLDAPサーバーにグループを保存するための「Groups」という名前のグループです。

ユーザーやグループなどの新しいLDAPコンテンツを作成するには、LDIFファイル(LDAPデータ交換形式)とLDAPツールを使用できます。ldapadd“。

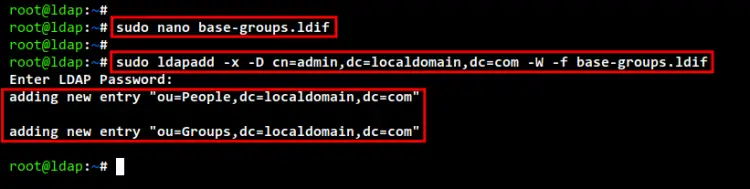

新しいLDIFファイルを作成する”base-groups.ldif“以下のコマンドを使用します。

sudo nano base-groups.ldif

次の構成をファイルに追加します。

dn: ou=People,dc=localdomain,dc=com

objectClass: organizationalUnit

ou: Peopledn: ou=Groups,dc=localdomain,dc=com

objectClass: organizationalUnit

ou: Groups

次に、「ldapadd“ファイルを介して新しいベースグループに以下のコマンド”base-groups.ldif“。OpenLDAP管理者パスワードの入力を求められるので、必ず正しいパスワードを入力してください。

sudo ldapadd -x -D cn=admin,dc=localdomain,dc=com -W -f base-groups.ldif

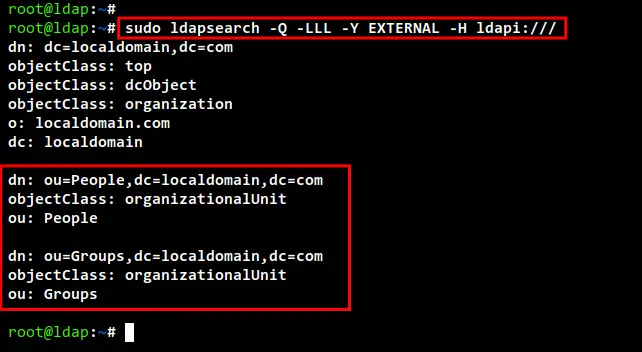

最後に、次のコマンドを実行して、OpenLDAPサーバーのベースグループを確認および確認します。 現在利用可能な2つの基本グループ、「人々” と “グループ“。

sudo ldapsearch -Q -LLL -Y EXTERNAL -H ldapi:///

新しいグループの追加

LDAPサーバーで基本グループを作成した後、新しいLDAPグループとユーザーを作成できるようになりました。 このセクションでは、LDIFファイルを使用して新しいグループを作成します。

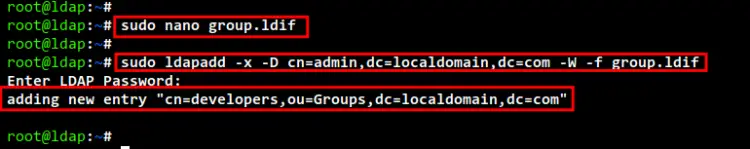

新しいLDIFファイルを作成する”group.ldif“次のコマンドを使用します。

sudo nano group.ldif

次の構成をファイルに追加します。 この例では、「developers」という名前の新しいグループを作成し、それをベースグループ「Groups」に保存して、「gidNumber」を定義します。5000“。

dn: cn=developers,ou=Groups,dc=localdomain,dc=com

objectClass: posixGroup

cn: developers

gidNumber: 5000

完了したら、ファイルを保存して閉じます。

次に、「ldapadd“以下のコマンドを使用して、”の新しいグループを追加します開発者“。そして、OpenLDAPサーバーの管理者パスワードを必ず入力してください。

sudo ldapadd -x -D cn=admin,dc=localdomain,dc=com -W -f group.ldif

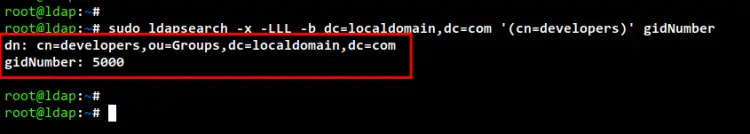

最後に、次のコマンドを実行して、グループを確認および確認します。開発者“。グループの出力を取得する必要があります”開発者「の一部です」グループ“そしてgidNumberで”5000“。

sudo ldapsearch -x -LLL -b dc=localdomain,dc=com '(cn=developers)' gidNumber

OpenLDAPユーザーの追加

OpenLDAPサーバーでグループを作成したら、LDIFファイルを使用してLDAPユーザーを作成します。

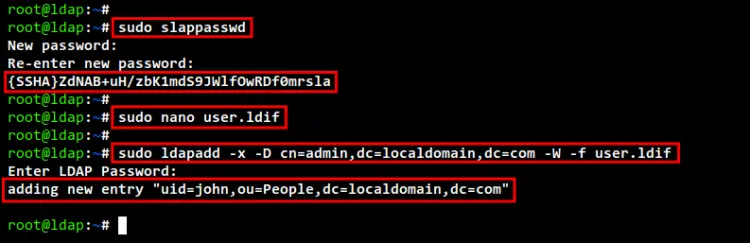

新しいユーザーを作成する前に、次のコマンドを実行して、新しいLDAPユーザーの暗号化されたパスワードを生成します。 新しいパスワードを入力して繰り返し、暗号化されたパスワードをコピーします “{SSHA} ZdNAB + uH / zbK1mdS9JWlfOwRDf0mrsla“。

sudo slappasswd

次に、次のコマンドを使用して、新しいLDIFファイル「user.ldif」を作成します。

sudo nano user.ldif

次の構成をファイルに追加します。 このデモでは、新しいユーザーを作成します “ジョン“デフォルトのホームディレクトリ “/ home / john” およびデフォルトのシェル”/ bin / bash“。また、構成ファイルの上に、このユーザーがグループの一部であることがわかります。”人々“そしてgidNumberを使用する”5000“。

dn: uid=john,ou=People,dc=localdomain,dc=com

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

uid: john

sn: Doe

givenName: John

cn: John Doe

displayName: John Doe

uidNumber: 10000

gidNumber: 5000

userPassword: {SSHA}ZdNAB+uH/zbK1mdS9JWlfOwRDf0mrsla

gecos: John Doe

loginShell: /bin/bash

homeDirectory: /home/john

完了したら、ファイルを保存して閉じます。

次に、「ldapadd「ファイル内に新しいユーザーを追加するには、以下のコマンドを使用してください」user.ldif“。ここで、OpenLDAPサーバーの管理者パスワードを入力します。

sudo ldapadd -x -D cn=admin,dc=localdomain,dc=com -W -f user.ldif

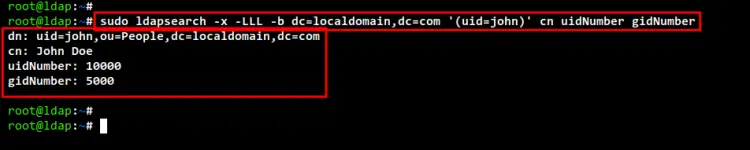

最後に、「ldapsearch“以下のコマンドを使用して、新しいLDAPユーザーを確認および確認します。ユーザーを取得する必要があります”ジョン“OpenLDAPサーバーで作成され、利用可能です。

sudo ldapsearch -x -LLL -b dc=localdomain,dc=com '(uid=john)' cn uidNumber gidNumber

LDAPアカウントマネージャーのインストール

この時点で、基本的なOpenLDAPのインストールは完了です。 次に、OpenLDAPサーバーと同じサーバーにLDAPアカウントマネージャーをインストールします。 LDAPアカウントマネージャー(LAM)は、OpenLDAPサーバーのフロントエンドとして使用できるWebアプリケーションです。 WebブラウザからOpenLDAPサーバーを管理したり、Webブラウザから新しいユーザーやグループなどを設定したりできます。

LAMはデフォルトでUbuntuリポジトリで利用できます。 以下のaptコマンドを使用してインストールできます。 これにより、PHPやApache2Webサーバーなどの他のパッケージがインストールされます。

入力 Y インストールを確認してを押します 入力 続ける。 そして、LAMのインストールが開始されます。

sudo apt install ldap-account-manager

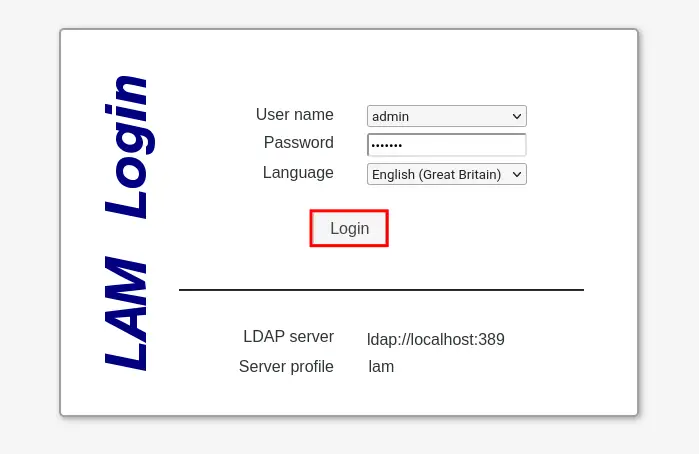

インストールが完了したら、Webブラウザを開き、サーバーのIPアドレスに続いてURLパスにアクセスします。/ lam (すなわち http://192.168.5.25/lam)。 そして、LDAPアカウントマネージャー(LAM)のログインページを取得する必要があります。

LDAPアカウントマネージャーの構成

LAMアプリケーションからOpenLDAPサーバーの管理を開始する前に、OpenLDAPサーバーのLAMプロファイルを設定します。

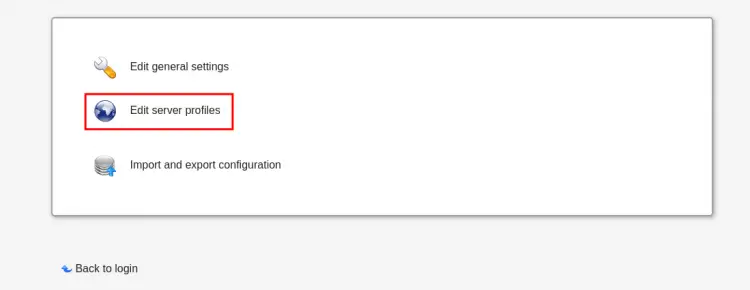

LAMログインページで、メニュー「LAM構成「左上にあります。

次に、[サーバープロファイルの編集“OpenLDAPサーバーのLAMプロファイルを設定します。

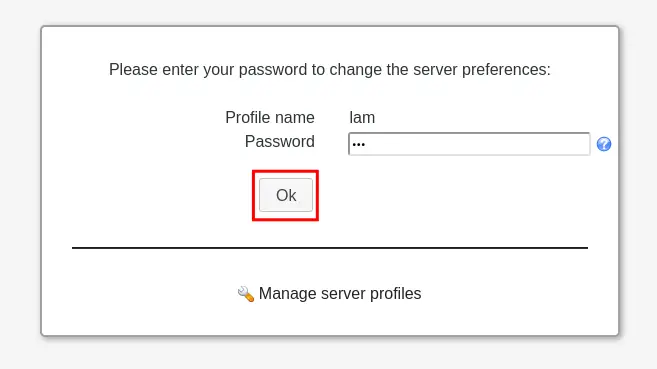

パスワードの入力を求められたら、デフォルトのパスワードを入力してください “ラム「」をクリックして「ログイン“。LDAPアカウントマネージャのデフォルトプロファイルは”ラム“。OpenLDAPサーバーのこのデフォルトプロファイルを編集します。

「一般設定“ページには、いくつかの異なる設定が表示されます。

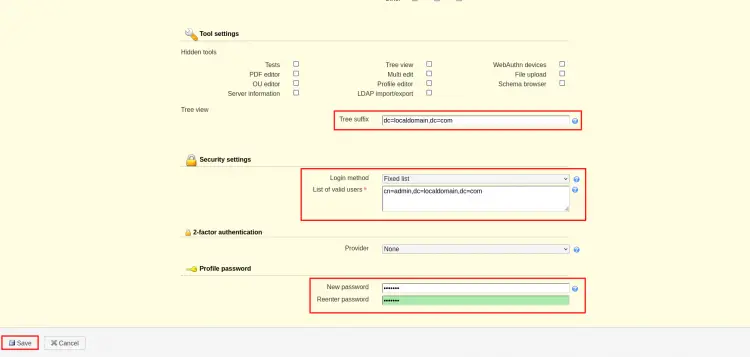

「ツール設定“、メインDNを入力します(識別名)OpenLDAPサーバーの。 このデモでは、DNは「dc = localdomain、dc = com“。

「セキュリティ設定「」セクションで、「ログイン方法」を「固定リスト」として選択します。次に、OpenLDAPサーバーのログインの詳細を入力します。OpenLDAPのデフォルトユーザーは「admin」であるため、ファイルは次のようになります。cn = admin、dc = localdomain、dc = com“。

最後に、「パスワードプロファイル」セクションに新しいパスワードを入力します。 これにより、プロファイル「lam」のデフォルトのパスワードが変更されます。 次に、[保存]ボタンをクリックして新しい変更を適用します。

これで、LDAPアカウントマネージャーのログインページにリダイレクトされます。[LAM構成]メニューをもう一度クリックして、デフォルトのプロファイルを編集します。ラム“。

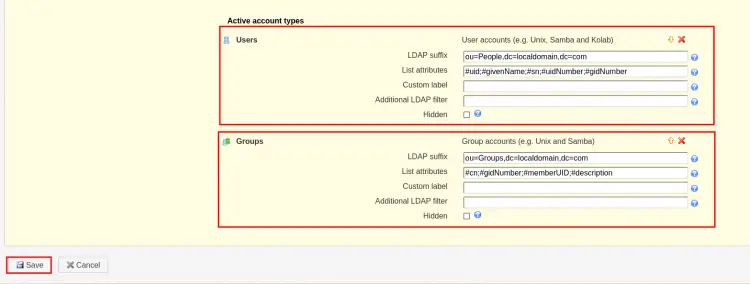

次に、[アカウントの種類]ページに移動して、OpenLDAPサーバーのデフォルトグループを設定します。

「ユーザー“セクションで、LDAPサフィックスを”として入力しますou = People、dc = localdomain、dc = com“。この例では、すべてのユーザーが”で利用可能である必要があります。人々“。

「グループ“セクションで、LDAPサフィックスを”として入力しますou = Groups、dc = localdomain、dc = com“。この例では、すべてのグループがベースグループで利用可能である必要があります”グループ“。

次に、[保存「デフォルトプロファイルに変更を保存するためのボタン」ラム“。

この時点で、LDAPアカウントマネージャーのログインページに再度リダイレクトされます。 ご覧のとおり、デフォルトのユーザーログインは「管理者“。OpenLDAPパスワードの管理者パスワードを入力し、[ログイン“。そして、LAMダッシュボードを取得する必要があります。

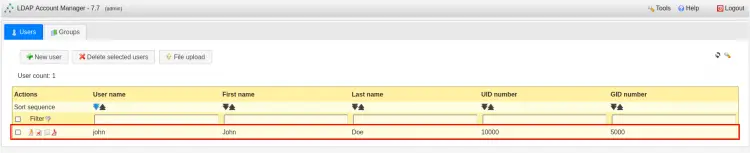

「ユーザー「メニュー、ユーザーが表示されます」ジョン「あなたが作成したばかりです。

「グループ「メニュー、グループが表示されます」開発者“。

結論

おめでとうございます! これで、Ubuntu 22.04サーバーにLDAPアカウントマネージャー(LAM)を使用してOpenLDAPサーバーが正常にインストールされました。 また、OpenLDAPグループとユーザーを設定する方法も学びました。 最後に、OpenLDAPサーバーをLAMWebアプリケーションに追加するためにLDAPアカウントマネージャープロファイルを設定する方法も学習しました。

The post Ubuntu22.04にOpenLDAPをインストールする方法 appeared first on Gamingsym Japan.