このチュートリアルでは、Malcolm ネットワーク トラフィック分析ツールを使用して PCAP ファイルを分析する方法を学習します。 マルコム オフラインの完全な PCAP ファイルを分析するために使用したり、ライブ ネットワーク トラフィックを監視および分析するために使用したりできます。 Malcolm は、Suricata および Zeek (以前の Bro) と統合されています。 これら 2 つのツールを使用して、PCAP ファイルを分析できます。

Malcolm Network Traffic Analysis ツールを使用して PCAP ファイルを分析する

既に述べたように、Malcolm は、PCAP ファイルで既にキャプチャされたネットワーク トラフィックを分析したり、ライブ ネットワーク トラフィック分析を実行したりできます。

このチュートリアルでは、Malcolm を使用してオフライン PCAP を分析する方法を紹介します。 これは、他の場所でパケット キャプチャの形式でキャプチャされたネットワーク データです。

Malcolm ネットワーク トラフィック分析ツールをインストールする

先に進む前に、以下のチュートリアルに従って、Linux システムに Malcolm ネットワーク トラフィック分析ツールをインストールする方法を確認できます。

Ubuntu 22.04 に Malcolm ネットワーク トラフィック分析ツールをインストールする

PCAP ファイルを Malcolm にアップロードする

私たちの Malcolm サーバーは稼働中です。 Docker サービスのステータスを確認しましょう。

docker ps -aCONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES ee52e3f92ffe malcolmnetsec/nginx-proxy:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 0.0.0.0:443->443/tcp, 127.0.0.1:5601->5601/tcp, 0.0.0.0:488->488/tcp, 127.0.0.1:9200->9200/tcp malcolm-nginx-proxy-1 7ba1348383fd malcolmnetsec/filebeat-oss:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 127.0.0.1:5045->5045/tcp malcolm-filebeat-1 d7c2047fc335 malcolmnetsec/suricata:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) malcolm-suricata-1 a76d195cd9c8 malcolmnetsec/dashboards:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 5601/tcp malcolm-dashboards-1 7b4c795e0488 malcolmnetsec/file-upload:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 80/tcp, 127.0.0.1:8022->22/tcp malcolm-upload-1 2e9926a473c5 malcolmnetsec/zeek:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) malcolm-zeek-1 48d1795e679d malcolmnetsec/logstash-oss:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 9001/tcp, 127.0.0.1:5044->5044/tcp, 9600/tcp malcolm-logstash-1 ee660d1f4be2 malcolmnetsec/arkime:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 8000/tcp, 8005/tcp, 8081/tcp malcolm-arkime-1 6d9cca0d5884 malcolmnetsec/dashboards-helper:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 28991/tcp malcolm-dashboards-helper-1 b747c842f7e0 malcolmnetsec/pcap-monitor:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 30441/tcp malcolm-pcap-monitor-1 5cfb042f6d9b malcolmnetsec/zeek:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes malcolm-zeek-live-1 8225437358b4 malcolmnetsec/file-monitor:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 3310/tcp, 8440/tcp malcolm-file-monitor-1 7868bfe4043c malcolmnetsec/name-map-ui:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 8080/tcp malcolm-name-map-ui-1 0f5344b838b7 malcolmnetsec/htadmin:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 80/tcp malcolm-htadmin-1 a6f88f762a11 malcolmnetsec/api:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 5000/tcp malcolm-api-1 914f5370fd1f malcolmnetsec/freq:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 10004/tcp malcolm-freq-1 f328cd5a04b2 malcolmnetsec/opensearch:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes (healthy) 9200/tcp, 9300/tcp, 9600/tcp, 9650/tcp malcolm-opensearch-1 e3f06dcbe75c malcolmnetsec/suricata:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes malcolm-suricata-live-1 02af57ce2df9 malcolmnetsec/pcap-capture:6.2.0 "/usr/local/bin/dock…" 2 minutes ago Up 2 minutes malcolm-pcap-capture-1

すべて良いようです。

Malcolm には、分析のために PCAP ファイルと Zeek ログをアップロードできる Web ブラウザベースのアップロード フォームが付属しています。

URL 経由でこのインターフェイスにアクセスできます。 https://

したがって、Malcolm を使用して PCAP ファイルを分析するには、次のようにします。

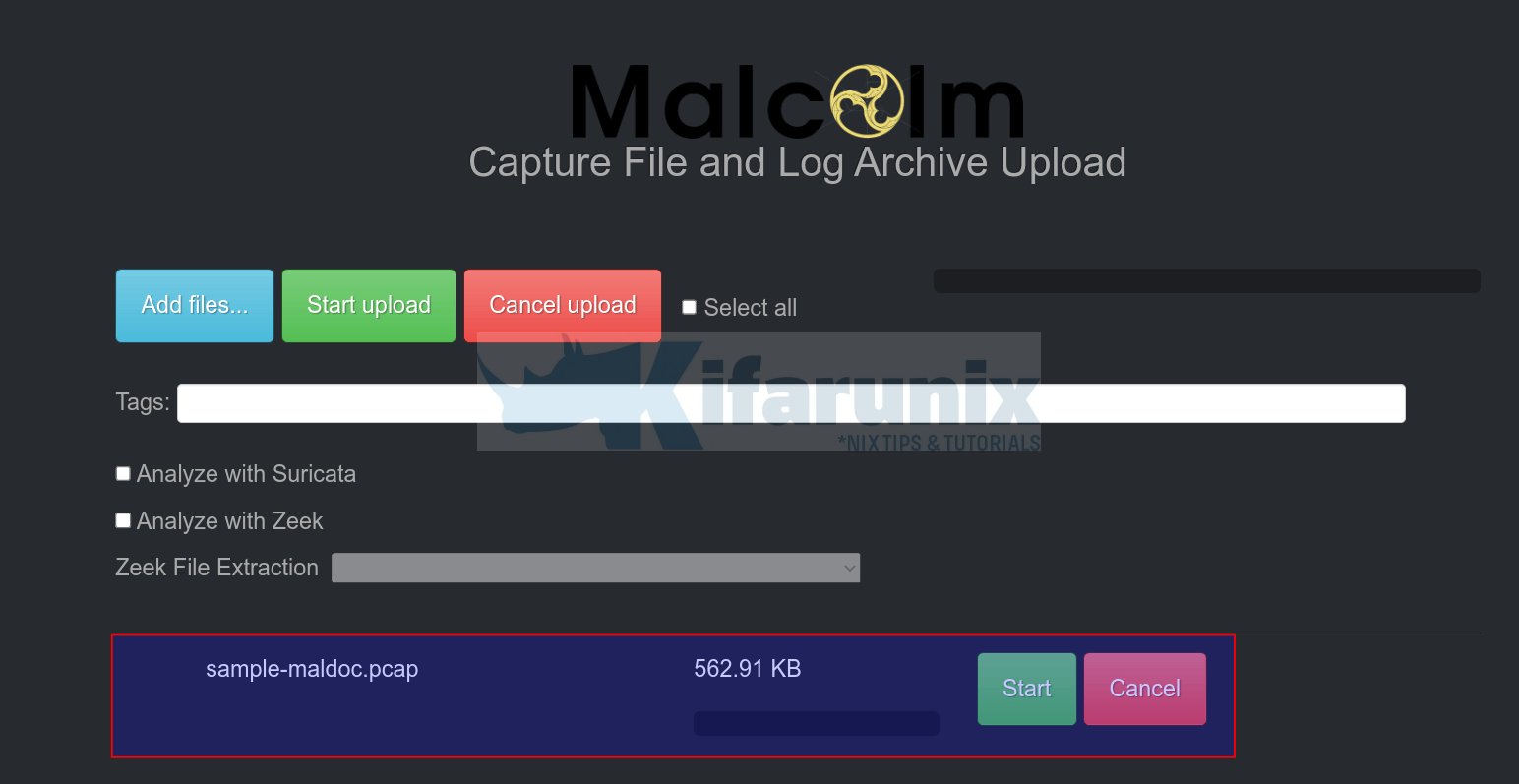

- クリック 追加ファイル… ボタンをクリックして、システム上の PCAP ファイルを保存した場所に移動します。

- PCAP ファイルを選択してアップロードします。 その後、ファイルは Malcolm アップロード キューに配置されます。

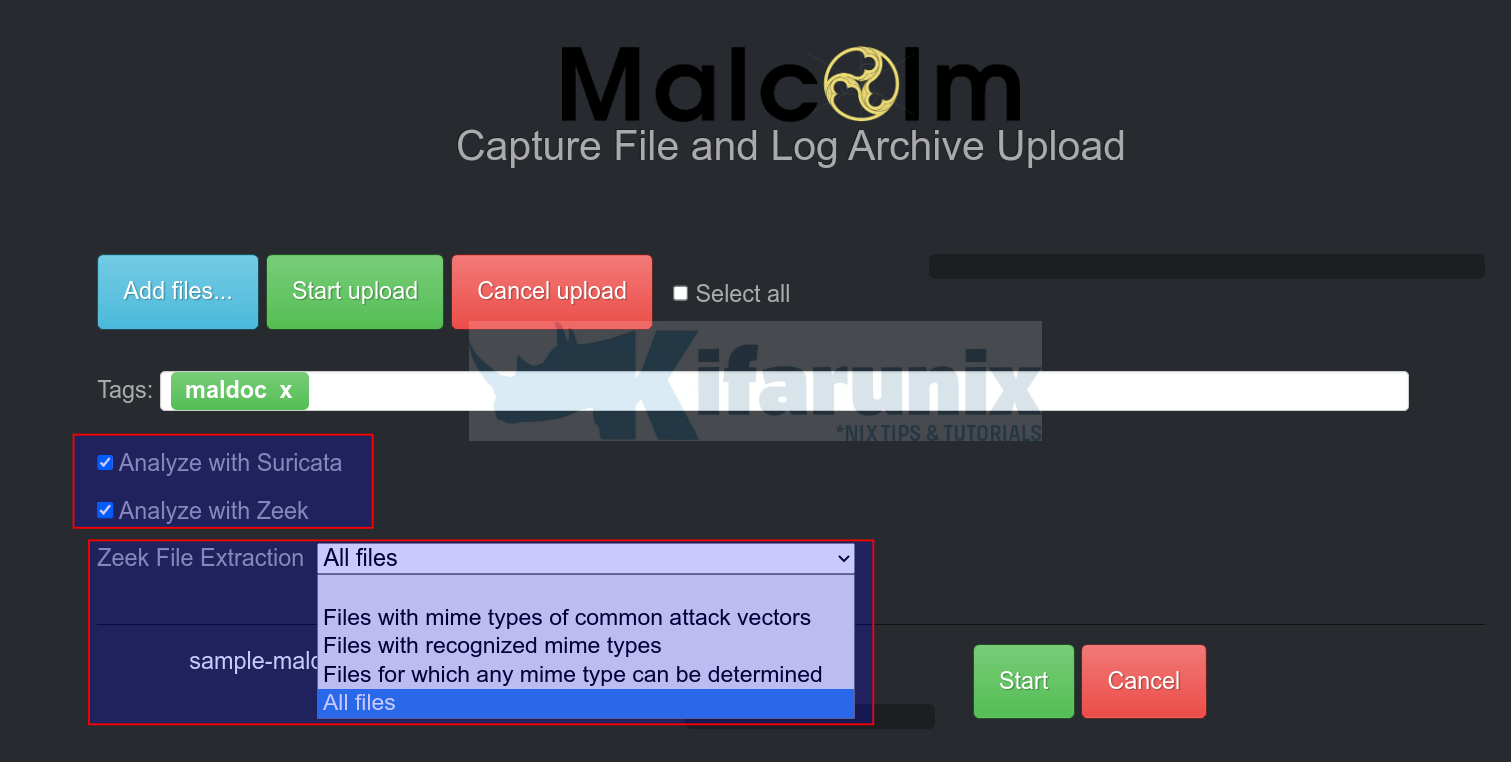

- 必要に応じて、適切なタグを追加できます。 タグ名を入力し、Enter キーを押して保存します。 タグを使用して、分析されたイベント データを検索できます。 タグは、PCAP ファイルの名前に基づいて自動的に作成することもできます。

- 次に、Zeek または Suricata を使用して PCAP を分析するかどうかを選択することもできます。 Zeek はファイルの抽出もサポートしています。 抽出するファイルの種類を選択することもできます。

- クリック アップロードを開始 また 始める ボタンをクリックしてアップロードし、アップロードされた PCAP ファイルの分析を開始します。

Malcolm Network Traffic Analysis ツールを使用して PCAP ファイルを分析する

アルキメセッションズ

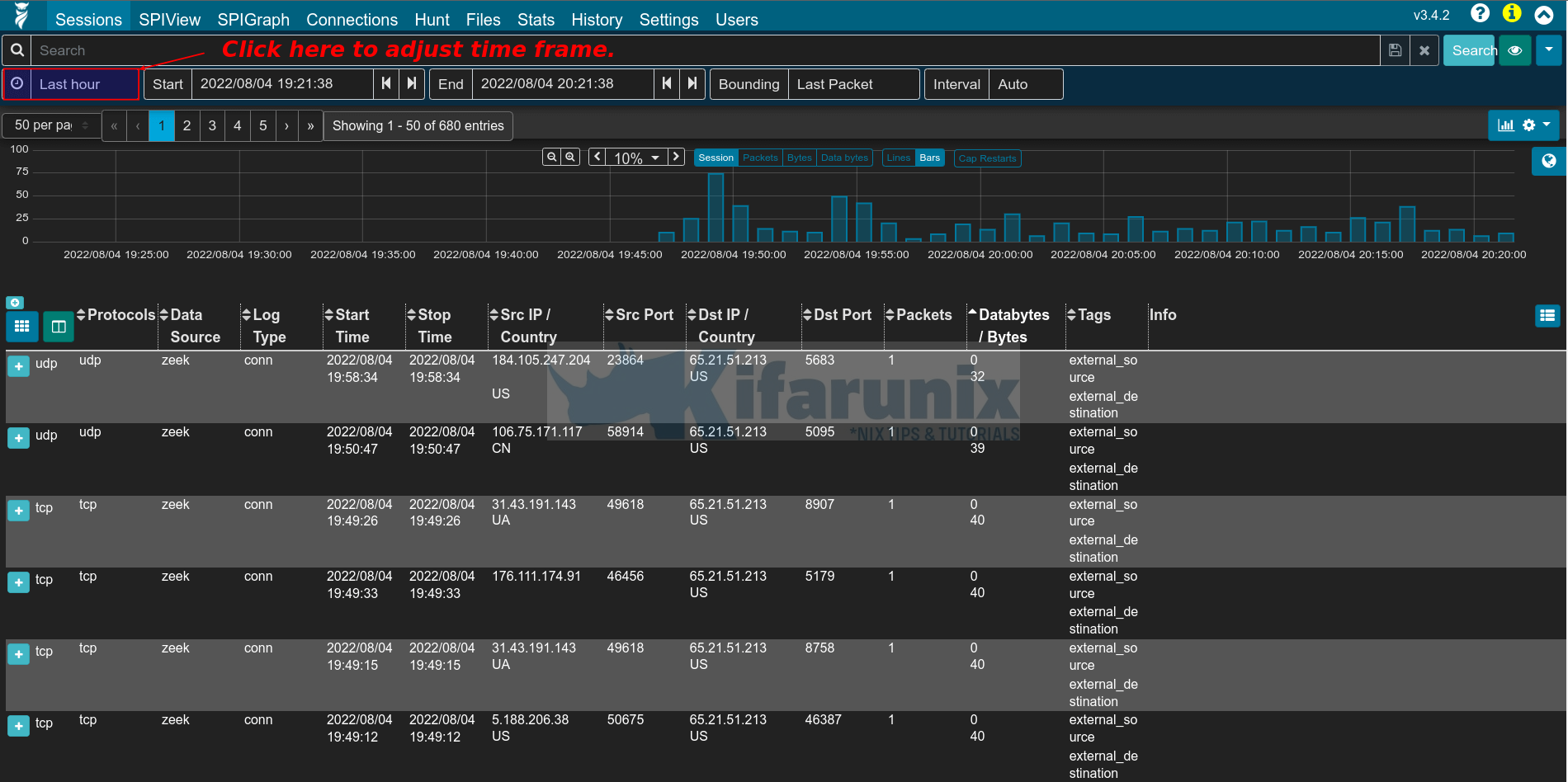

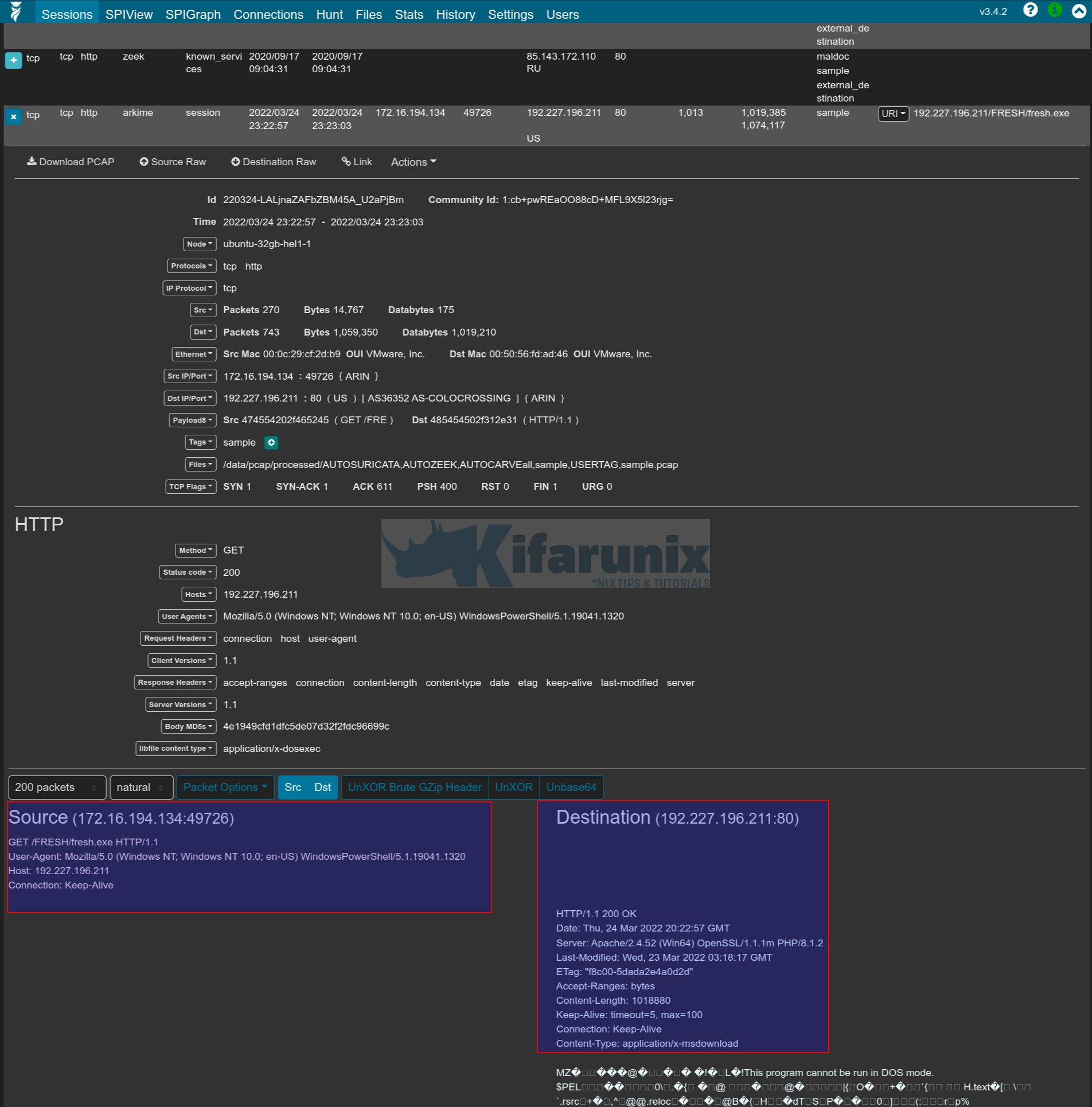

アップロードが完了したら、Arkime または Kibana ダッシュボードに戻って、分析されたイベント データを表示できます。

Arkime セッションを確認するには、次の場所に移動します。 https://

デフォルトでは、Arkime は過去 1 時間の時間枠のデータを表示します。 時計をクリックして (上のスクリーンショットを参照)、時間枠を調整してより多くのイベントを表示します。

その後、Arkime フィルターを使用してトラフィックを分析できます。 たとえば、以下のフィルタを使用して Web 関連のトラフィックを見つけてみましょう。

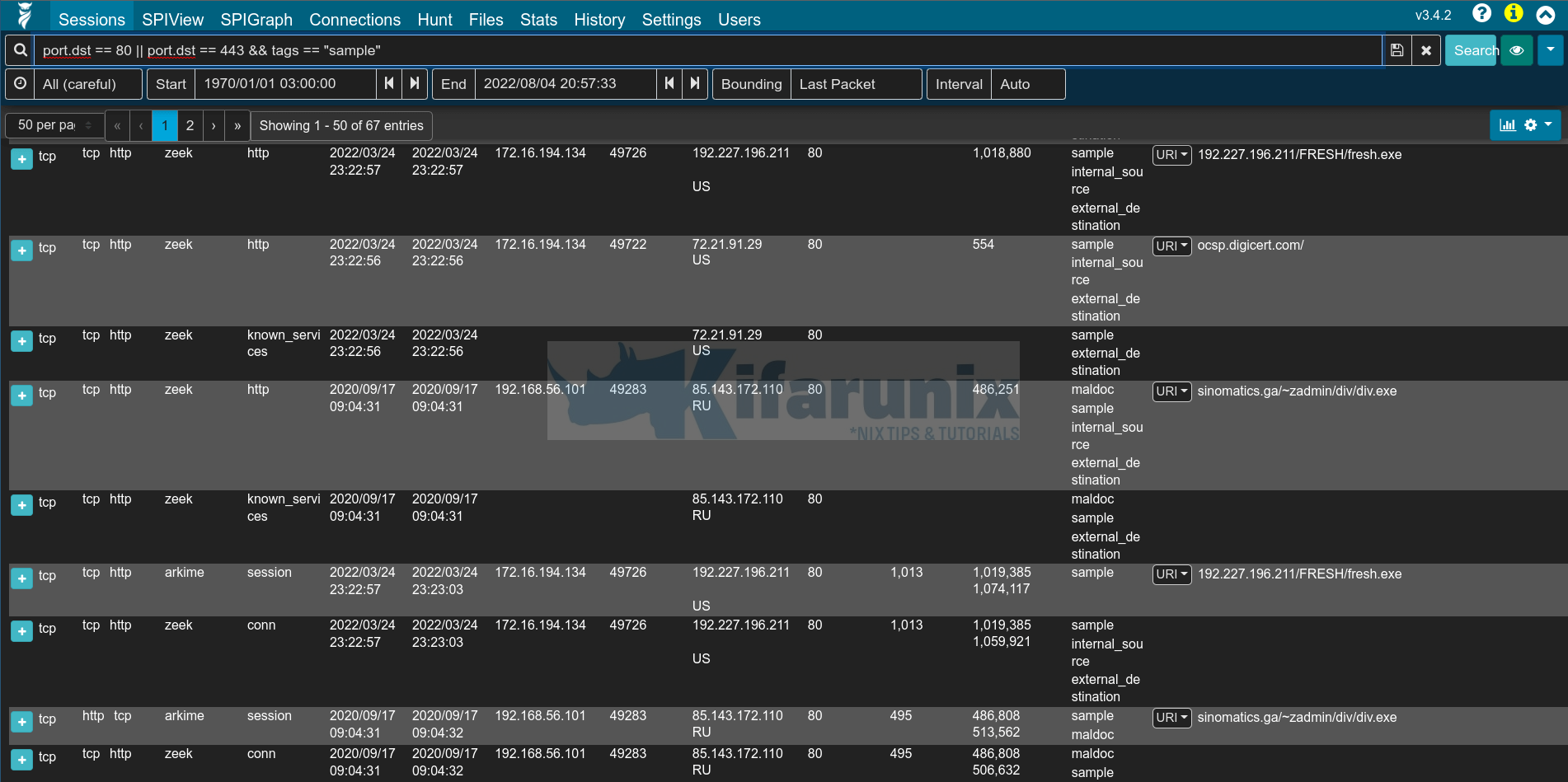

port.dst == 80 || port.dst == 443フィルターを入力したら、検索をクリックするか、Enter キーを押して、イベントをフィルター処理します。 クリックできます データバイト/バイト イベントを昇順/降順で並べ替える (トップ トーカーを特定する)。

サンプル出力;

上記からわかるように、トラフィックにはいくつかの興味深い情報があります。 いくつかの実行可能ファイルが表示されます。 誰かがマルウェアをダウンロードした可能性があります。

をクリックすることができます + 詳細を確認するには、イベント セッションに対してボタンをクリックします。

利用可能なイベント セッションをさらに掘り下げることができます。

たとえば、これらは Arkime 検索フィルターのサンプルです。

IP のフィルター

ip.src == IPIP または別の IP をフィルタリングするには;

ip.src == IP || ip.src == IPIP と IP;

ip.src == IP && ip.src == IPIP ではありません。

ip.src != IPフィールド内のサンプル キーワード。

tags == "*sample*"フィールドが存在します。

suricata.signature == EXISTS! 上記を否定できます。

suricata.signature != EXISTS! 特定のイベント フィールドを検索します。 たとえば、特定のログ タイプが利用可能な場合。

event.dataset == sshフィールド内の範囲を検索します。

email.subject.cnt > 0などなど!!

Arkime の他のメニュー項目を参照して、詳細を確認することもできます。

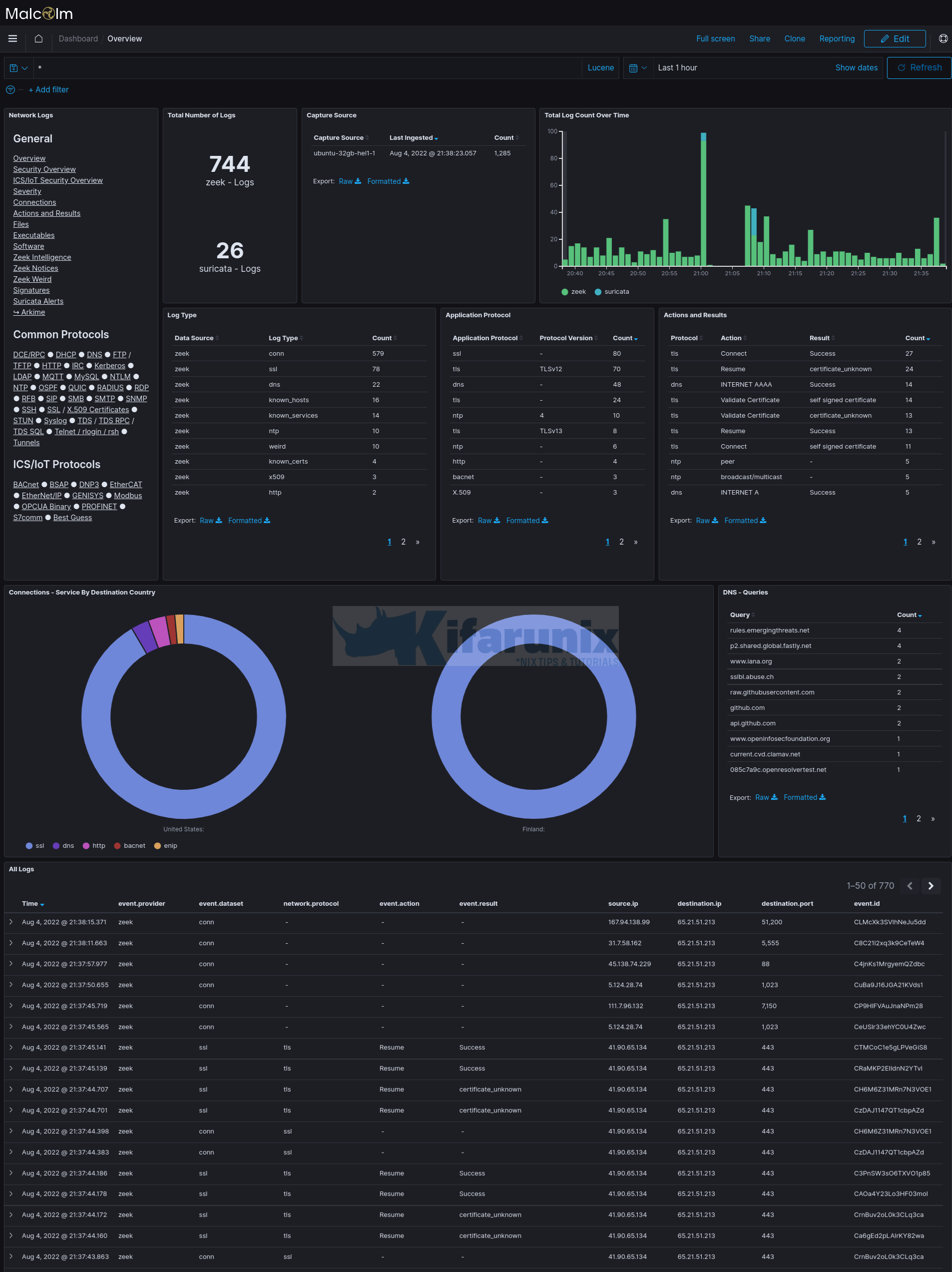

OpenSearch Kibana ダッシュボードでのイベント データの表示

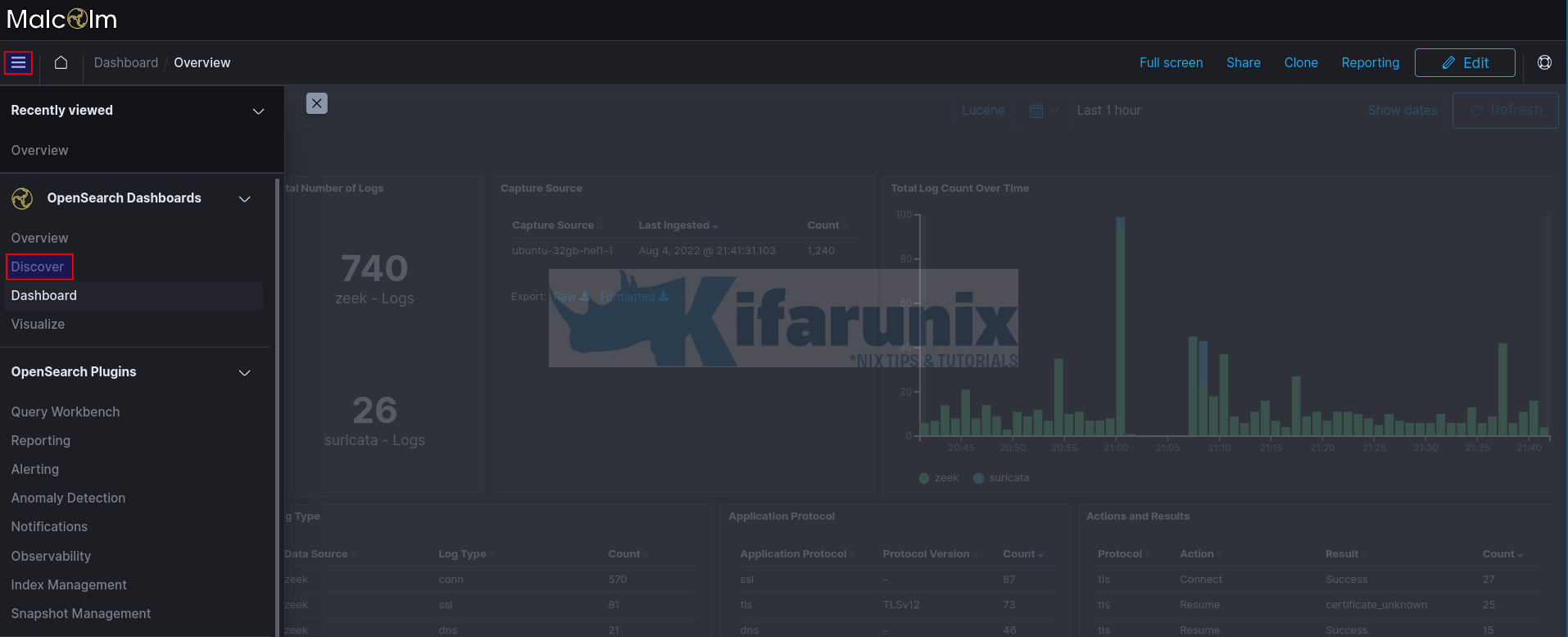

Kibana に移動してイベントを確認することもできます。 案内する https://

さまざまなダッシュボードにグループ化されたイベントの概要。

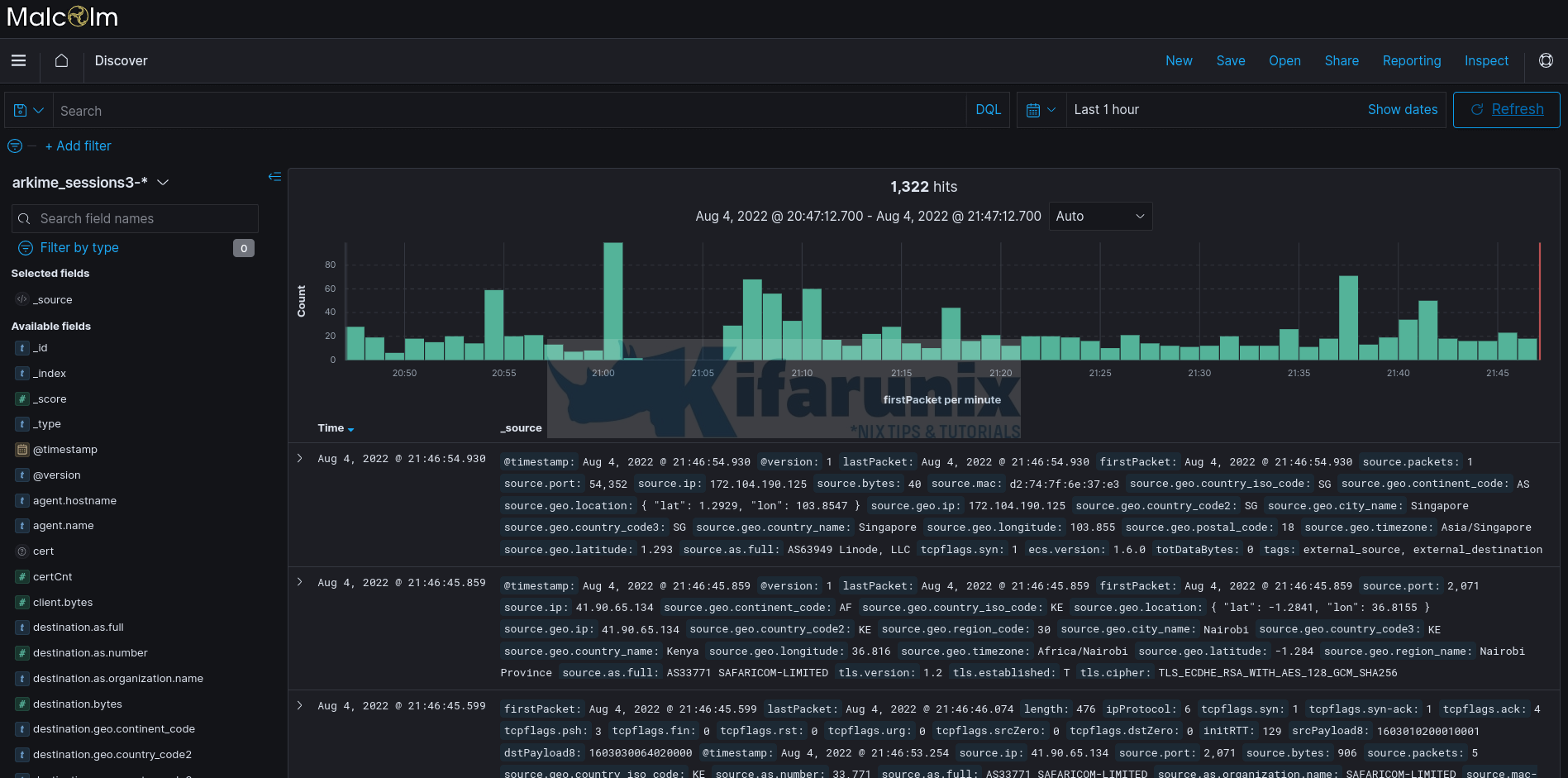

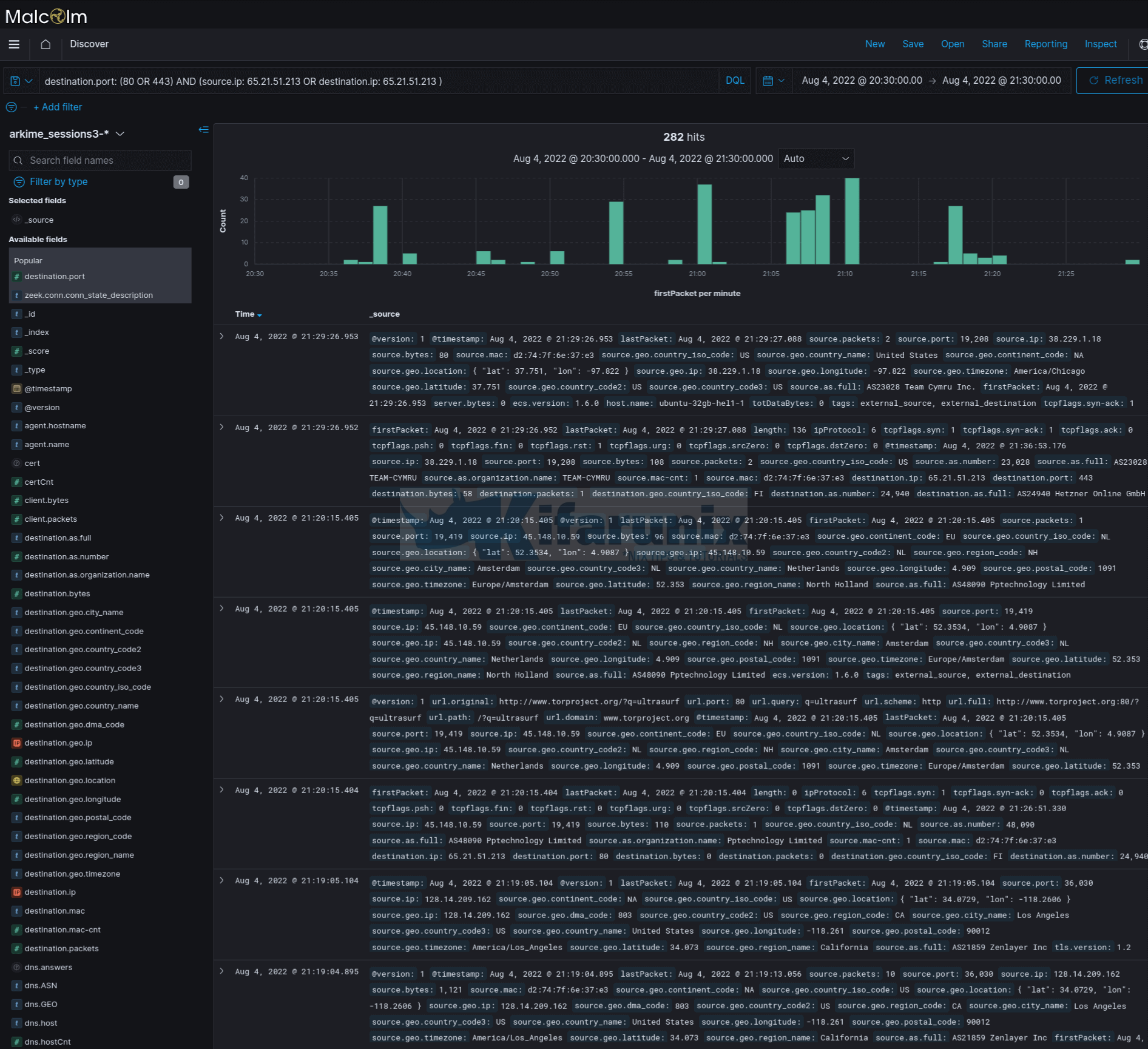

イベントを検索できる Kibana Discover タブに移動することもできます。

さらにドリルダウンしてトラフィックを分析できます。

イベントをクリック > 詳細を表示するボタン;

また、使用可能なフィールドに基づいてイベントをフィルター処理することもできます。たとえば、Web トラフィック イベントを検索するには、検索フィルターを使用します。

destination.port: (80 OR 443)さらに追加するには、たとえば IP;

destination.port: (80 OR 443) AND (source.ip: 65.21.51.213 OR destination.ip: 6x.2x.5x.2x3 )

右側のペインから表示するフィールドを選択することもできます。

以上で、Malcolm ネットワーク トラフィック分析ツールを使用して PCAP ファイルを分析する方法に関するこのチュートリアルは終了です。

それは氷山の一角にすぎません。 この素晴らしい Malcolm ツールの探索を続けてください!

その他のチュートリアル

Brim Security を使用してネットワーク トラフィックを分析する

Zeek を使用してネットワーク トラフィックを分析する

The post Malcolm Network Traffic Analysis ツールを使用して PCAP ファイルを分析する appeared first on Gamingsym Japan.